E-Mail-Sicherheit in der Praxis

Häufige Fehler vermeiden

Neun von zehn Cyber-Angriffen starten laut »de.safetydetectives.com« mit einer Phishing-E-Mail. Die Angriffe werden täglich aggressiver und anspruchsvoller. Dieser Beitrag stellt einige Fälle vor, um das Bewusstsein der Nutzer zu schärfen, welche E-Mail besser nicht angeschaut werden sollte.

Inhaltsverzeichnis und Quicklinks

Malware ist Software mit Schadcode. Zu 92 % wird Malware durch E-Mail-Verkehr verbreitet. Laut BSI (Bundesamt für Sicherheit in der Informationstechnik) sind 72 % der Malware für Desktop- oder Server-Systeme und 25 % für mobile Betriebssysteme im Umlauf gebracht worden. Unternehmen mit weniger als 1 000 Angestellten sind primäres Ziel für Malware, weil sie zu wenig in IT-Sicherheit investieren. Fast alle Handwerksbetriebe sind damit statistisch betroffen.

Immer wieder kommt es zu Sicherheitslücken, die durch Fehlverhalten des Endanwenders ausgelöst werden. Das größte und zuverlässigste Eintrittstor für einen Angreifer ist der Mensch selbst, denn jeder Mensch macht bekanntermaßen Fehler. Sein Verhalten ist stark von Gefühlen, Ängsten, Bequemlichkeit und Vorurteilen geprägt. Das nutzen Cyber-Kriminelle aus, um an wichtige Daten, Zugänge und Berechtigungen zu kommen.

Ordnung im E-Mail-Postfach

Ordnung im Energiehauptverteiler ist genauso wichtig wie im E-Mail-Postfach. Während Unordnung im Hauptverteiler durch fehlerhafte Zuordnung oder Identifizierung von Einzeladern Strom-Unfälle hervorrufen kann, kann Unordnung im E-Mail-Postfach bis zur Existenzbedrohung führen. Der Missbrauch von geheimen Daten kann zur Schädigung der Identität, des Images oder der Finanzen führen. Ein explodierender E-Mail-Posteingang sorgt schnell dazu, dass E-Mails nicht gründlich genug bearbeitet werden. Wichtige E-Mails landen vorschnell in den Papierkorb oder schädigende E-Mails werden als solche nicht erkannt.

Um Ordnung zu schaffen, lassen sich in den meisten E-Mail- Anwendungen Ordner und Unterordnerstrukturen anlegen. Das Strukturieren von E-Mails in Ordnern erleichtert die Verwaltung der Nachrichten erheblich und sorgt für Klarheit.

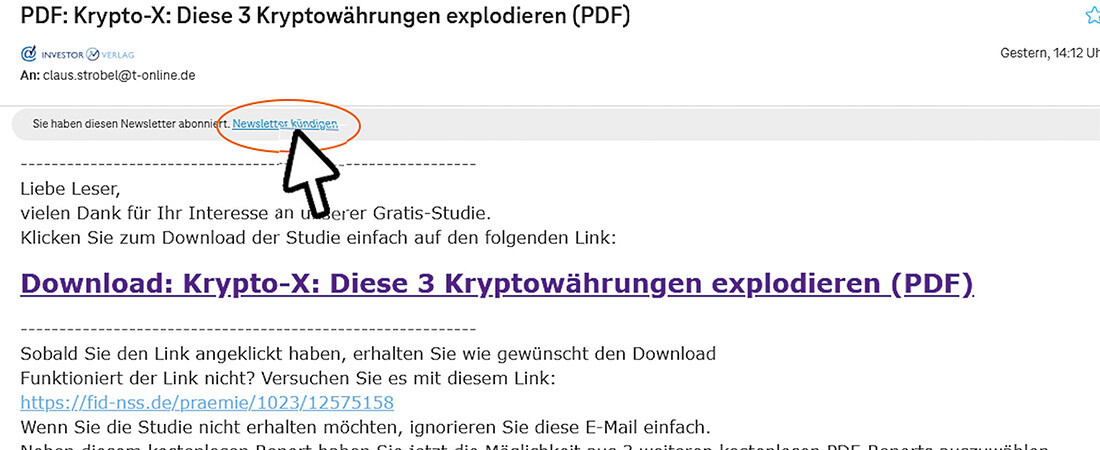

![]() Bild 1: Das Abbestellen von

Newslettern ist häufig am Ende einer Webseite oder mittels weniger prominent platzierten Links möglichQuelle: C. Strobel

Bild 1: Das Abbestellen von

Newslettern ist häufig am Ende einer Webseite oder mittels weniger prominent platzierten Links möglichQuelle: C. Strobel

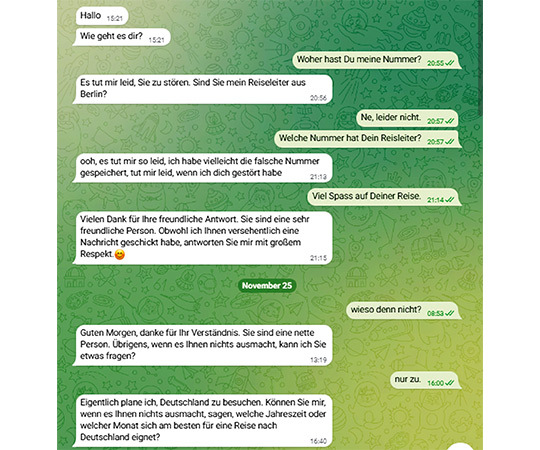

Newsletter kündigen

Bild 2: Das Kündigen eines Newsletters ist auch über eine Konfigurationsseite möglichQuelle: C. Strobel

Bild 2: Das Kündigen eines Newsletters ist auch über eine Konfigurationsseite möglichQuelle: C. StrobelAber woher kommt es, dass die Anzahl der neuen EMails im Laufe der Zeit immer weiter ansteigt? In den meisten Fällen liegt es daran, dass bei Online-Käufen ein Newsletter mitabonniert wurde. Sie beanspruchen im besonderen Maße den Posteingang. Das muss aber nicht sein, denn sie lassen sich wieder bequem kündigen. Oft klein gedruckt existiert ein Link mit der Bezeichnung »abmelden« oder »unsubscribe« innerhalb der E-Mail (oft am Ende) wie in Bild 1 zu sehen ist. Es könnte auch sein, dass der Newsletter über eine eigene Konfigurationsseite ausgeschaltet werden kann, wie es in Bild 2 dargestellt ist.

Spam melden

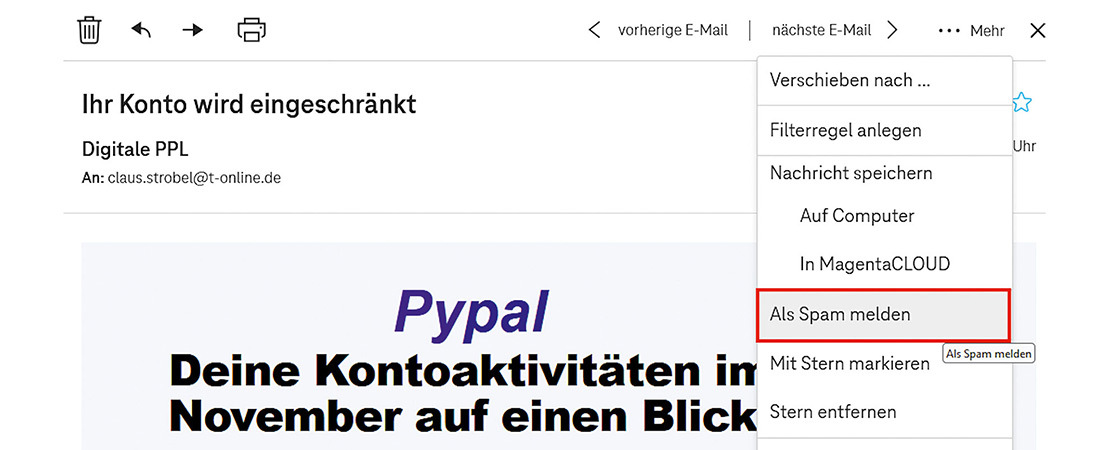

Es gibt aber auch E-Mails, die gar nicht in den Posteingang hineingehören, die von Angreifern gesendet wurden, um Schadcode auf das Geräte zu laden. Eine nachhaltige Variante, schädigende Nachrichten loszuwerden, ist, diese als Spam zu melden. Bei T-Online geschieht dies direkt durch einen Mausklick in einem erweiterten Menü (Bild 3).

Die E-Mail landet erst einmal in dem Spam-Ordner des Benutzers. Der Anbieter (hier T-Online) bekommt diese ebenfalls. Falls nun mehrere Kunden die gleiche Nachricht als Spam gemeldet haben, kann der Anbieter (hier: T-Online) den hauseigenen SPAM-Filter anpassen, sodass von diesem Absender in Zukunft keine Gefahr mehr ausgeht.

Einsatz eines Virenscanners

Da nie sicher gegangen werden kann, ob eine E-Mail- Nachricht nicht doch schädigend ist, wird der Einsatz eines Virenscanners empfohlen. Der Endbenutzer sollte wissen, dass ein simpler Maus-Klick oder eine Berührung mit dem Finger am Smartphone ausreicht, um eine Verbindung vom Endgerät zu einem C&C-Server (Command- and-Control-Server) aufzubauen. Dieser kann dann, je nach aktueller Berechtigung des Endbenutzers, am System Schadcode platzieren und ausführen. Standard-Firewall-Einstellungen von Internet- Service- Providern wie Telekom, Vodafone oder 1&1 erlauben diesen Verbindungsaufbau, weil sie den Benutzer von seinen Internetaktivitäten nicht zu weit einschränken möchten.

Firmen-Firewalls sollten engere Regeln befolgen, weil sich die Regeln der Firewall auf die Geschäftspartner und Büro-Anwendungen konkret festlegen lässt. Aus diesem Grund ist eine Antiviren-Software zu empfehlen.

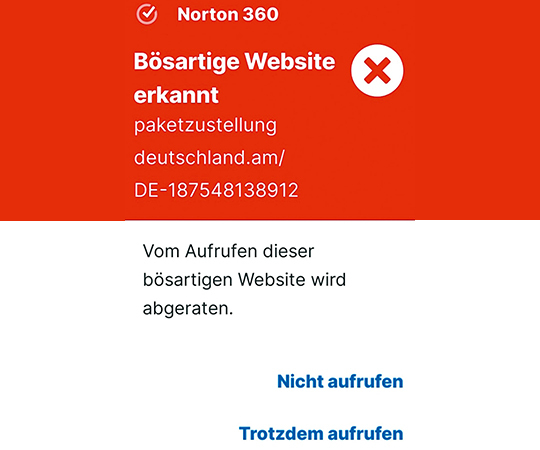

Das Beispiel (Bild 4) zeigt ein beliebtes Angriffsszenario. Eine E-Mail mit einem Link zum bequemen Abrufen der Sendungsverfolgung eines Paketes wurde von einem Cyber-Kriminellen in den Umlauf gebracht. Glücklicherweise hat der Aufruf zum Reagieren der Norton- 360-Antivirensoftware auf dem Android-Smartphone geführt.

Viele Handy-Besitzer haben gar keine Antivirensoftware, zumal das Eintrittstor für Android-Endgeräte besonders hoch ist. Unser Tipp: ein billiger Antivirenschutz ist immer noch besser als gar kein Schutz. Das betrifft Android-Benutzer vor allem deshalb, weil der Quellcode des Google-Betriebssystems öffentlich gemacht wurde (Open Source) und von jedem lesbar ist. Kostenlos und von der Fachpresse empfohlen ist die Antivirensoftware »Intercept X for Mobile« von Sophos.

![]() Bild 3: Eine definitiv als Spam eingeordnete Mail sollte dem E-Mail- Provider gemeldet werdenQuelle: C. Strobel

Bild 3: Eine definitiv als Spam eingeordnete Mail sollte dem E-Mail- Provider gemeldet werdenQuelle: C. Strobel

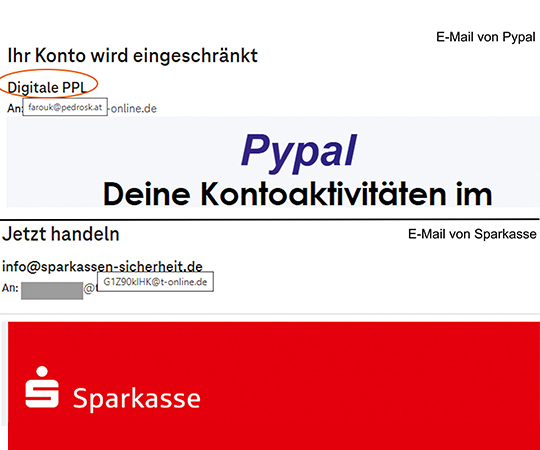

Erkennen falscher Links

Wie lässt sich von einem Endbenutzer feststellen, ob der Link nun ungefährlich ist? Der Screenshot in Bild 5 zeigt ein Beispiel: Indem der Mauszeiger über den Linktext geführt wird erscheint eine URL oder E-Mail-Name des Absenders. In diesem Fall erfolgt dies direkt neben dem Mauszeiger. Oft wird der hinterlegte Link im Statusbereich einer Webseite (links unten) angezeigt. In unserem Beispiel ist der Statusbereich der Webseite offensichtlich falsch, eine nachgemachte Paypal-Seite. Die Absenderadresse scheint von einer Privatperson zu sein und nicht von Paypal. Vorsicht ist hier geboten. Es sollte auf keinen Fall angeklickt werden.

Ein weiteres Beispiel (Bild 5) zeigt ebenfalls den Versuch, den Endbenutzer auszutricksen. Die Phishing- Webseite ist dann schon etwas realitätsnaher umgesetzt. Die Maus über der Absender-Adresse bringt die hinterlegte E-Mail-Adresse des Absenders zum Vorschein. In unserem Beispiel ist es eine T-Online-Adresse und nicht wie vermutet eine Adresse der Kreissparkasse. Die Fake- Nachricht konnte damit leicht aufgedeckt werden. Wer sicher gehen möchte, geht über die offizielle Homepage (hier PayPal oder Kreissparkasse) und meldet sich dort an. Es sollte noch darauf hingewiesen werden, dass selbst ein korrekter Absender-E-Mail-Name von einem Cyber-Angreifer stammen kann, denn E-Mails lassen

sich beliebig in Bezug auf Absender- und Empfängeradresse verändern und versenden.

E-Mails, URLs oder Dateien kostenlos auf Kompromittierung überprüfen

Wegen der UTF-8-Namen kann selbst ein echt wirkender Name trotzdem auf einen falschen Server führen, weil beispielsweise das Zeichen »e« in Zeichensätzen anderer Länder stammen kann und damit auch einen anderen Namen darstellt.

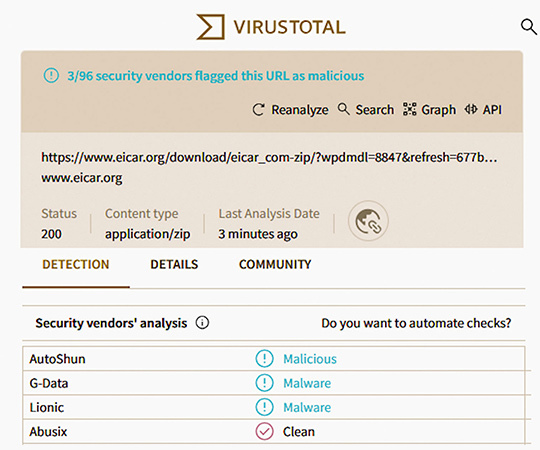

Unter der URL »https://www.virustotal.com/gui/home/upload« steht Ihnen ein URL-Checker zur Verfügung. Der Scanner von Virustotal prüft die Webseite mithilfe von 100 Antiviren-Software-Scannern anderer Hersteller u.a. Bitdefender, Kaspersky, Sophos, Dr. Web. Auch Dateien lassen sich über das Portal hochladen und prüfen. Eine ungefährliche Testdatei finden Sie beim Anbieter Eicar (https://www.eicar.org), falls Sie einen Virus-Scanner auf Funktionstauglichkeit testen wollen (Bild 6).

Zum Testen, ob eine E-Mail-Adresse von Cyber-Angreifern verwendet wird und in den Umlauf gebracht wurde, existiert eine Webseite zum Selbsttest. Es ist die Webseite des Landesbeauftragten für den Datenschutz und die Informationsfreiheit in Rheinland-Pfalz »https:// www.datenschutz.rlp.de/themen/selbsttests«.

Das Bundesamt für Sicherheit in der Informationstechnik (BSI) stellt umfassende Informationen zur EMail- Sicherheit in leicht verständlicherweise und medial aufbereitet unter der Webseite »https://www.bsi.bund.de → Themen → Verbraucherinnen-und-Verbraucher → Sicher im digitalen Alltag → E-Mail, Social Media, Messenger und Co. → Nutzen Sie die E-Mail wirklich sicher? « zur Verfügung.

![]() Bild 4: Die Schutzsoftware Norton 360 hat den Trick durchschautQuelle: C. Strobel

Bild 4: Die Schutzsoftware Norton 360 hat den Trick durchschautQuelle: C. Strobel![]() Bild 5: Für das Erkennen falscher Links ist der Mous-over-Effekt hilfreichQuelle: C. Strobel

Bild 5: Für das Erkennen falscher Links ist der Mous-over-Effekt hilfreichQuelle: C. Strobel

Gefahren durch Messenger

Neben dem E-Mail-Verkehr werden auch Messenger wie WhatsApp oder Telegram attackiert. Das Besondere daran ist, dass der Angreifer eine Beziehung oder Vertrauen zu seinem Opfer aufbauen kann, um an wichtige Informationen heranzukommen. Diese sind beispielsweise private Fotos, Tagesabläufe, Lebensstil, Stimme oder soziale Kontakte. Die Messenger-App hat hohe Berechtigungen auf dem Smartphone und birgt Risiken für das Opfer und Chancen für den Cyber-Kriminellen. Heutzutage lässt sich nicht mehr unterscheiden, ob sich wirklich eine Person oder eine künstliche Intelligenz hinter einem Profil verbirgt. Das BSI empfiehlt, auf einen neutralen Weg erst einmal festzustellen, ob die Person existiert und welche Interessen bzw. Ziele sie wirklich verfolgt. Ein persönliches Treffen oder ein längeres Telefongespräch könnten hier Aufschluss geben.

![]() Bild 6: Eicar bietet eine ungefährliche Datei zum Testen des eigenen Virus-Scanners anQuelle: C. Strobel

Bild 6: Eicar bietet eine ungefährliche Datei zum Testen des eigenen Virus-Scanners anQuelle: C. Strobel![]() Bild 7: Ein typisches Angriffszenario im Messenger-Dienst

TelegramQuelle: C. Strobel

Bild 7: Ein typisches Angriffszenario im Messenger-Dienst

TelegramQuelle: C. Strobel

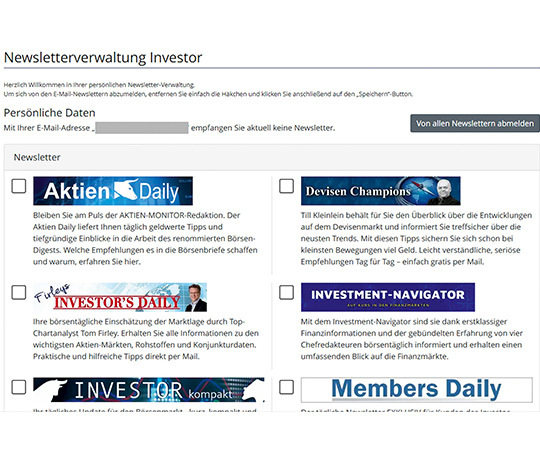

Der Screenshot (Bild 7) zeigt den Beginn eines typischen Angriffs auf Telegram. Der Angreifer versucht, über den persönlichen Weg immer stärker auf das Opfer Einfluss zu nehmen, teilweise mit subtilen Mitteln oder Drohungen. In dem Beispiel oben wird deutlich, dass der Angreifer zwar antwortet, aber keine Informationen herausgibt. Vor allem persönliche Informationen verteidigt der Angreifer auffällig. Messenger-Attacken enden oft mit einer dringenden Geldforderung zwischen 1 000 € und 3 000 €. Über 50 000 traftaten

sind der Polizei 2024 bekannt geworden und haben einen Schaden von 25 Mio. € verursacht. Kriminelle Organisationen stecken oft dahinter. Vorsicht vor allem bei Telefonanrufen,

weil Ihre Stimme in Verbindung mit KI für andere Zwecke missbraucht werden kann (Identitätsdiebstahl).

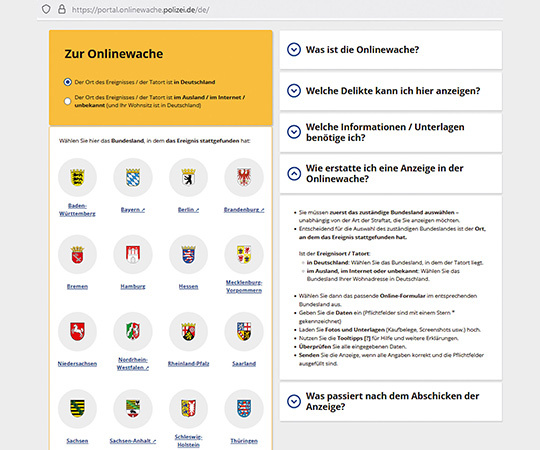

Bild 8: Das Portal der Online-WacheQuelle: C. Strobel

Bild 8: Das Portal der Online-WacheQuelle: C. StrobelWer einen solchen Fall schon mal hatte, kann sich direkt an die Polizei wenden. Der Chatverlauf lässt sich bei WhatsApp und Telegram auf der Festplatte abspeichern. Nähere Informationen finden Sie unter:

•• »https://www.polizei-beratung.de/themen-und-tipps/betrug/messenger/«

oder

•• »https://polizei.nrw/artikel/messenger-betrug«. Für jedes Bundesland existiert von der Polizei eine Online-Wache, wo Sie direkt Anzeigen erheben können: »https://portal.onlinewache.polizei.de/de/« (Bild 8).

Fazit

Malware-Angriffe häufen sich immer mehr und werden immer ausgereifter und damit gefährlicher. Viele Endbenutzer fallen darauf rein, weil Sie zeitlich im Stress sind, wegen Ungeduld die Sorgfältigkeit ausgrenzen oder unkritisch sind, weil sie ja gerade vor kurzer Zeit eine Transaktion getätigt haben und diese Nachricht die logische Folge daraus ist.

Deshalb wird geraten, immer kritisch im Umgang mit internetfähigen Systemen zu sein. Denken Sie bitte immer daran, dass der Angreifer auf eine Aktion von Ihnen angewiesen ist und nur auf eine Aktivität von Ihnen wartet. Dabei stecken hinter dem Angreifer Organisationen oder Unternehmen, die mit Hilfe von Software Angriffe im ganzen Internet verteilen. Schadcode kann auch längere Zeit im Hintergrund im Arbeitsspeicher laufen oder auf einem Webserver, wartet geduldig und reagiert erst bei Eintritt eines besonderen Ereignisses.

Für Schelleser

Neun von zehn Cyber-Angriffen starten laut »de.safetydetectives.com« mit einer Phishing-E-Mail, daher ist es mehr als sinnvoll, sich immer wieder die wichtigsten Regeln in Sachen E-Mail-Sicherheit vor Augen zu führen

Der Beitrag zeigt diese Regeln auf – beginnend mit dem Kündigen eines Newsletters bis hin zum Umgang mit Messenger-Diensten und der Online-Anzeige bei der Polizei

Quelle:

de – das elektrohandwerk

Autor:

Claus Strobel, Dozent für IT-Netzwerke/ Antennentechnik und Telekommunikation, Sachverständiger für Antennentechnik, Telekommunikation und IT-Netzwerke